分享文章

分享文章

攻击DarkSide石油管道的DarkSide虽已投降 但相关威胁并未因此消除

在对 Colonial Pipeline 发起勒索软件攻击,引发美国全国性公众恐慌和天然气价格暴涨之后,该事件的主导者 DarkSide 宣布投降,并同意为所有勒索软件目标提供解密器。虽然该集团投降的消息令人振奋,但使用其勒索软件的不良分子所构成的威胁并没有消除。

援引 RiskIQ 报道,安全研究人员发现与 UNC2465 有关的一些基础设施(该组织用来部署 DarkSide 勒索软件以外的恶意软件)仍在运行,并可能构成威胁。

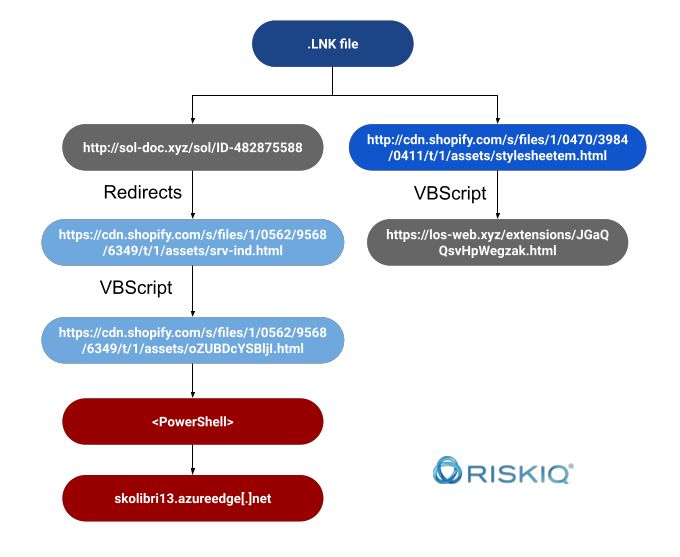

安全公司 FireEye 表示,至少有一个黑客联盟使用钓鱼邮件和合法服务来提供 SMOKEDHAM(基于 PowerShell 的.NET 后门)。在 FireEye 报告的一个 LNK 文件,以及 RiskIQ 通过互联网情报发现的另一个 LNK 文件中,在 PowerShell 脚本中都连接到了相同的两个 URL。其中一个是 Shopify 的链接,另一个 FireEye 并没有提及。DarkSide 关联集团对 Shopify 平台的使用并没有在公开资料中公布。

Shopify 是一个用于在线零售商和零售点系统的电子商务平台,据说已被网络行为者用于数百次活动中。RiskIQ 的 Shopify 链接指向另一个嵌入网站上一些 VBScript 的 URL,FireEye 声称该联盟将其作为 EMPIRE C2 使用。RiskIQ 在这个页面上发现了一个重定向,指向第二个 Shopify 链接,而这个链接又指向第三个。

这第三个 Shopify 主机上托管的文件包含 PowerShell 代码,这就是 FireEye 提到的 SMOKEDHAM.NET 后门。RiskIQs 对该代码的审查显示,它能够执行键盘记录、屏幕截图和执行任意.NET命令,所有这些都与FireEye对SMOKEDHAM的定义一致。

UNC2465获得的数据被提交给一个服务器作为用户代理,使用受害者当前的平台标识符和版本数量。这个主机利用了微软Azure云主机的优势。虽然研究人员发现的主机已不再活跃,但截至5月17日,恶意文件以及C2仍在活跃。

据FireEye称,UNC2628 组织已经与其他 RaaS 供应商形成联盟,如Sodinokibi(又名REvil)和Netwalker。RiskIQ在审查FireEye发布的BEACON C2时发现了一个与lagrom.com有关的恶意软件样本。根据VirusTotal的检测,这个样本是通过Cobalt Strike交付的Sodinokibi勒索软件。

即使DarkSide RaaS不再运行,一些支持性的基础设施仍在运行,并可以提供恶意软件,尽管目前大多数都已经不再活跃。

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 锣鼓迎新春 舞乐庆华年 7909344

- 2 哪吒2爆火后唯一受害者出现 7992468

- 3 立春躲春的正确方式 7895406

- 4 南北民俗闹新春 欢欢喜喜过大年 7745403

- 5 正月初六送穷日 7688257

- 6 小孩睡着亲戚们开启自动投币 7557495

- 7 影院回应一天排99场哪吒2 7492929

- 8 女生醒来相亲对象站床边系摆拍 7312825

- 9 美对华加征10%关税背后真相 7279486

- 10 “以旧换新”激发消费新活力 7148179

林柏欣

林柏欣