分享文章

分享文章

Ivanti 披露严重VPN漏洞,该漏洞正遭到黑客积极攻击

黑客正利用新发现的安全漏洞积极攻击某些 Ivanti Inc. 软件产品的部署。

该公司于周三披露了该漏洞,其编号为 CVE-2025-0282。

Ivanti 是一家主要的基础设施管理和网络安全软件提供商,拥有超过 40,000 名客户。据该公司称,这些客户包括几家美国政府机构。CVE-2025-0283 影响三款 Ivanti 产品:Secure Connect、Neurons for ZTA Gateways 和 Policy Secure。

Secure Connect 是一款面向企业的虚拟专用网络 (VPN) 工具。它使员工能够通过加密连接远程登录公司系统。Ivanti 表示,Connect Secure 是同类产品中使用最广泛的产品之一。

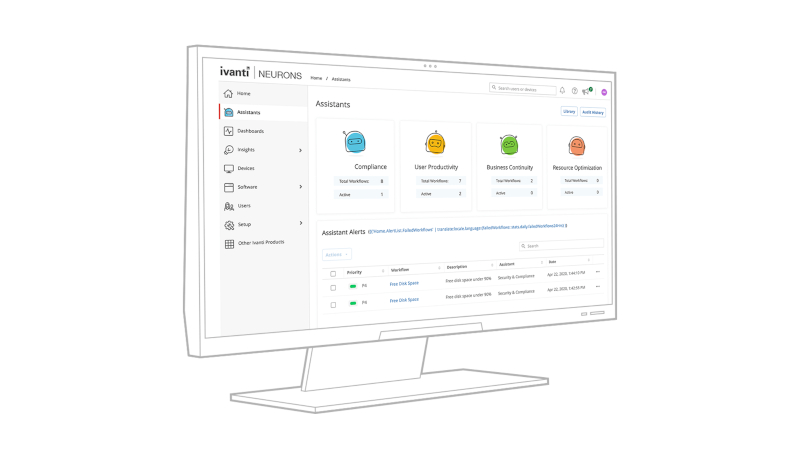

受此漏洞影响的第二个工具 Neurons for ZTA 也旨在让员工安全地登录业务应用程序。它可以与 Secure Connect 一起使用。第三个受影响的产品 Policy Secure 使管理员能够集中管理员工对公司网络的访问。

Google LLC 的 Mandiant 网络安全部门在一篇博客文章中详细介绍了黑客从 12 月中旬开始利用该漏洞的情况。其研究人员分析了黑客入侵的几台 Secure Connect 设备。在其中一台设备上,他们发现了与中国黑客组织 UNC5337 相关的恶意软件。

谷歌部门的研究人员写道:“Mandiant 有信心怀疑 UNC5337 是 UNC5221 的一部分。”“UNC5221 是一个疑似与中国有联系的间谍行为者,它利用了漏洞 CVE-2023-46805 和 CVE-2024-21887,早在 2023 年 12 月就影响了 Ivanti Connect Secure VPN 和 Ivanti Policy Security 设备。”

本周公布的新漏洞严重性评分为 9 分(满分 10 分)。该漏洞绕过了受影响的 Ivanti 产品的身份验证机制,这意味着黑客无需获取登录凭据即可获得访问权限。这使得发起网络攻击变得容易得多。

据 Ivanti 称,CVE-2025-0282 是一种所谓的堆栈溢出漏洞。此类漏洞使黑客能够向系统内存的某个部分写入比其应容纳的数据更多的数据。这会导致数据溢出到相邻的内存部分,用恶意代码覆盖其内容。

Mandiant 的研究人员确定针对 CVE-2025-0282 的网络攻击通常分阶段展开。

首先,黑客登录易受攻击的 Ivanti Connect 设备并禁用底层 Linux 服务器的 SELinux 功能。这是 Linux 内核的一个组件,可防止程序访问敏感的操作系统功能和数据。禁用 SELinux 后,恶意软件会阻止第二个 Linux 组件向管理员发送有关系统活动的数据。

在网络攻击的初始阶段之后,黑客会在目标设备上安装恶意代码。然后,他们会删除在此过程中创建的系统日志,并重新启用 SELinux。

Ivanti 发布了 Connect Secure 补丁,以修复 CVE-2025-0282 和 CVE-2025-0283,这是同时披露的第二个漏洞。关于后一个漏洞的技术细节很少。该公司计划于 1 月 21 日为 ZTA Gateways 和 Policy Secure 修补 Neurons。

不到一年前,研究人员就发现了 Connect Secure 和 Policy Secure 中存在的另一组零日漏洞。据估计,黑客利用这些漏洞入侵了超过 2,000 个客户部署。

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 坚定法治自信 强化使命担当 7991357

- 2 吴海龙:六代机试飞后美军说要和平 7967485

- 3 寒窗苦读具象化了 7809892

- 4 开年中国经济一线观察 7759070

- 5 前童星住所遭大火烧毁窒息而死 7643832

- 6 别再把肉泡水里解冻了 7547856

- 7 沙溢崩溃爆哭 7404487

- 8 加州山火对比重庆让美网友破防了 7340813

- 9 辛芷蕾真没把我们当外人 7285078

- 10 广东天气干到破纪录 7107632

![吃不胖娘你还记得你是因为什么粉上我的吗?快来告诉我哇~[羞嗒嗒]](https://imgs.knowsafe.com:8087/img/aideep/2022/3/21/e7a12c22029ae1d1aa2351516c6a4928.jpg?w=204)

humblycocky

humblycocky