分享文章

分享文章

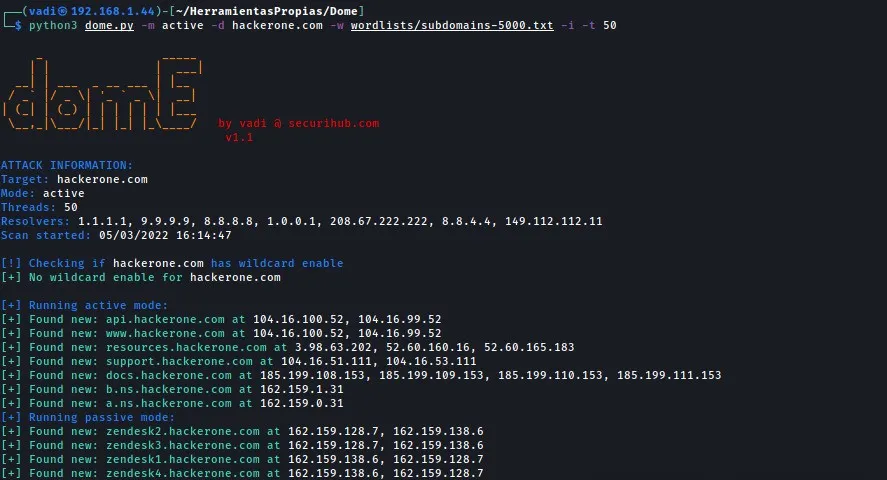

DOME子域枚举开源工具

我们都有这样的经历,有时候光靠手动去查找和验证目标的子域名,效率实在太低了。而且在红蓝对抗演练中,我更希望能够快速获得可靠的数据支持,以便于制定相应的防御策略。

正好这时看到个开源工具——Dome。这是一款基于Python的脚本工具,它不仅可以主动扫描,还能被动获取子域名,对我们的工作帮助非常大。在护网的时候,我们需要尽量把目标的暴露面降低。

Dome 的被动模式可以在不与目标建立连接的情况下获取子域名,这对于隐蔽性是很有帮助的。想象一下,在一些重保的项目中,我们必须保持低调,确保攻击者无法轻易获知我们的扫掠行为。

而在我们进行渗透测试模拟的时候,使用Dome的主动模式则显得尤为关键。通过暴力破解子域名,能够快速识别出潜在的攻击面。我特别喜欢它的灵活性,你可以选择纯暴力破解,也可以使用自定义词表进行扫描,给了我很大的自由度来调整策略。

此外,Dome 还支持多个OSINT来源和API,可以让我在短时间内收集到更多的信息。第一次使用后,我发现它的输出结果也非常容易阅读,彩色的展示让信息一目了然。我特别推荐在多域名扫描时开启线程支持,明显提升了扫描效率,节省了不少时间。

想要获取工具的小伙伴可以直接拉至文章末尾

我们来提取并讨论上述工具描述中涉及的网络安全关键技术点:

主动扫描:通过向目标发起请求,尝试发现子域名和开放端口。这种方式能够提供实时的、准确的扫描结果,但同时也可能引起目标方的注意。被动扫描:利用已有的数据源(OSINT)来获取信息,而不直接与目标进行交互。此方式可以降低被探测的风险。

子域名往往是攻击者入侵的突破口,通过全面的子域名枚举,我们可以发现一些未公开的服务或资源,从而提前做好防护。在实际的渗透测试中,如何有效地进行子域名枚举,选择合适的词表和搜索引擎是关键。借助像Dome这样的工具,可以大幅提高效率和准确率。

在网络安全领域,使用OSINT来收集和分析数据是一种普遍的做法。它不仅能够帮助我们获得背景信息,还可以为后续的安全评审提供支撑。在Dome中集成多个OSINT来源,使得用户可以在一次扫描中获取多维度的信息,这对于快速评估安全状态和制定防御策略是非常有效的。

了解目标上开放的端口可以揭示出潜在的攻击面。在Dome中支持自定义端口扫描及常见服务的预设选项,简化了这一过程。合理配置端口扫描参数,可以极大提升查找漏洞的效率,为后续的渗透测试提供有效的数据支持。

在网络安全工具中,尤其是涉及大量数据处理的扫描任务时,多线程显著提高了效率。Dome的线程支持功能,使得在进行大规模的子域名或端口扫描时,能够有效缩短时间,提高响应速度,这是在面对庞大的信息系统时不可或缺的一部分。

下载链接

https://github.com/v4d1/Dome

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 从习近平的凝思感悟“何以中国” 7967279

- 2 甲流高发 有儿童医院排号1000开外 7920162

- 3 美国洛杉矶山火完全失控 7830170

- 4 驰援西藏 大家都往一个方向赶 7720758

- 5 新婚夫妻20年前曾在幼儿园同框 7655105

- 6 华妃一睁眼天塌了 7588952

- 7 中国高铁车厢里全是老外 7474460

- 8 向佐换发型了 7386386

- 9 韩国人来旅游 上海豪车全上街了 7241972

- 10 周杰伦rap还是那个味儿 7109858

YUUU会限

YUUU会限