分享文章

分享文章

Perfctl恶意软件再度来袭 加密骗子瞄准Docker远程 API 服务器

据趋势科技研究人员称,一个未知的攻击者正在滥用暴露的 Docker Remote API 服务器,在受害者的系统上部署 perfctl 加密恶意软件。

趋势科技的高级威胁研究员苏尼尔-巴蒂(Sunil Bharti)告诉《The Register》,他所在团队的蜜罐在潜在骗子部署了 perfctl 之后捕获了两次此类尝试。本月早些时候,Aqua 安全研究人员曾警告说,这款恶意软件的目标可能是数百万人,受害者数以千计,并宣称 “任何 Linux 服务器都可能面临风险”。

因此,最好现在就加固 Docker Remote API 服务器,因为 Trend 警告说,利用这些未受保护的服务器的行为已经 “达到了一个严重的程度,需要企业及其安全专业人员认真对待”。

今年早些时候,这家安全商店发现了一个类似的加密劫持攻击活动,该活动也滥用了暴露的 Docker Remote API 服务器,并且自 2024 年开始一直处于活跃状态。

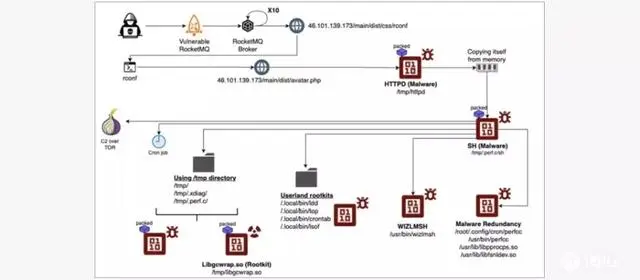

在较新的攻击中,犯罪分子也是通过这些连接互联网的服务器获得初始访问权限,然后从ubuntu:mantic-20240405基础镜像中创建一个容器。它使用特定设置在特权模式和 pid 模式:host 下运行,以确保容器共享主机系统的进程 ID(PID)命名空间。

研究人员 Sunil Bharti 和 Ranga Duraisamy 写道:“这意味着容器内运行的进程将与主机上的进程共享相同的 PID 命名空间。”

“因此,容器的进程将能够以与所有运行进程相同的方式查看主机系统上运行的所有进程并与之交互,就像它们直接在主机上运行一样。”

然后,不法分子使用 Docker Exec API 执行一个由两部分组成的有效载荷。第一部分使用 nsenter 命令逃离容器。该命令以root身份运行,允许攻击者在不同的命名空间(如目标的挂载、UTS、IPC、网络和PID)中执行程序,这使其 “具有类似于在主机系统中运行的能力”。

有效载荷的第二部分包含一个 Base64 编码的 shell 脚本,用于检查和防止重复进程,并创建一个 bash 脚本。安装完成后,它会创建一个自定义的__curl函数,在系统中没有curl或wget时使用,如果架构不是x86-64,它就会自终止,检查并确认恶意进程的存在,并使用端口44870或63582查找活动的TCP连接。如果确定恶意软件没有运行,它会下载伪装成 PHP 扩展的恶意二进制文件,以避免被检测到。

恶意软件还会使用一个回退函数来实现持久性,然后部署一个最终的 Base64 有效载荷,其中包括一个杀死进程的命令,采取其他步骤绕过检测,并建立一个持久性后门–让攻击者可以长期访问被入侵的机器。

为避免成为 perfctl 的下一个受害者,趋势公司团队建议实施强大的访问控制和身份验证,并监控 Docker Remote API 服务器的任何异常行为。

不言而喻,要定期打补丁,定期进行安全审计,并遵循容器安全最佳实践,如尽可能不使用 “特权 ”模式,并在部署前审查容器镜像和配置。

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 中秘关于深化全面战略伙伴关系的声明 7910498

- 2 赖清德或“过境”美国 外交部回应 7938240

- 3 大爷要10元切糕结果切完变60元 7883023

- 4 秘鲁总统:已备美酒 欢迎光临! 7700629

- 5 国企回应招聘中学毕业生作为总监 7651176

- 6 横店群演降薪 7594187

- 7 #国足直通世界杯还有多少可能# 7488994

- 8 男子涉嫌破坏军婚罪被逮捕 7393974

- 9 曝iG锅盔被禁业一年 7261670

- 10 10月份主要经济指标回升明显 7123284

普通小狼用户

普通小狼用户