分享文章

分享文章

15个漏洞详情,FireEye被盗网络武器库分析

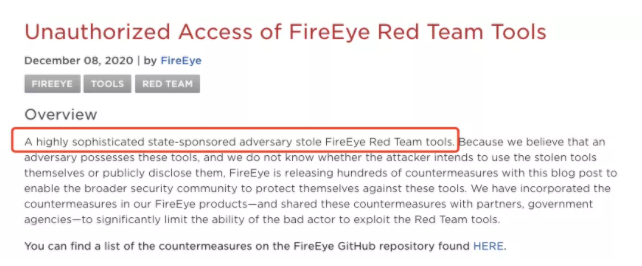

12月8日,美国顶级安全公司FireEye(中文名:火眼)发布一则通告称:其内部网络被某个“拥有一流网络攻击能力的国家”所突破,这场攻击导致FireEye的红队安全工具被盗走。

FireEye官方说明(图片源自FireEye官网fireeye.com)

这次攻击和以往不同的是,攻击者在入侵FireEye后,并没有进行勒索或数据泄露等常规操作,而是直接盗走了安全工具包。而这样的攻击将产生更为严重的影响,危害波及FireEye的客户以及下游厂商,已属于供应链攻击的范畴。

在此我们大胆猜测,FireEye这次安全事件可能已经影响到了其客户或下游。整个事件的经过可能是:最先由FireEye的客户发现被FireEye的工具攻击,推测疑似工具泄露。接着向FireEye方反馈,FireEye再紧急排查并响应,最后公布出防御策略(包括防火墙策略)。

知道创宇404实验室及时跟进了这次安全事件,并将FireEye红队工具包中所含有的一部分漏洞进行了分析,具体如下:

01

漏洞名称:

Microsoft Windows组策略首选项密码特权提升漏洞

CVE编号:

CVE-2014-1812

漏洞说明:

Windows Active Directory分发使用组策略首选项配置的密码的方式中存在一个特权提升漏洞。经过身份验证的攻击者利用该漏洞可能会对密码进行解密,并使用它们来在域上提升特权。Windows Vista SP2、Windows Server 2008 SP2和R2SP1,Windows7 SP1,Windows8,Windows8.1,Windows Server 2012Gold和R2受到影响。

02

漏洞名称:

Windows RDP远程代码执行高危漏洞(BlueKeep)

CVE编号:

CVE-2019-0708

漏洞说明:

BlueKeep(CVE-2019-0708)是微软远程桌面协议(RDP)中的一个高危远程代码执行漏洞,该漏洞已经有公开的metasploit脚本了。

03

漏洞名称:

Microsoft Outlook 安全功能绕过漏洞

CVE编号:

CVE-2017-11774

漏洞说明:

当 Microsoft Outlook 不正确地处理内存中的对象时,存在安全功能绕过漏洞。成功利用此漏洞的攻击者可以执行任意命令。在文件共享攻击情形中,攻击者可能会提供旨在利用此漏洞的经特殊设计的文档文件,然后诱使用户打开该文档文件并与文档进行交互。

备注:

该漏洞可以被用作钓鱼攻击。

04

漏洞名称:

Adobe ColdFusion文件上传导致任意代码执行

CVE编号:

CVE-2018-15961

漏洞说明:

该漏洞是一个任意文件上传漏洞,攻击者可以通过上传jsp文件的方式来实现代码执行。

05

漏洞名称:

Citrix Application Delivery Controller and Citrix Gateway远程代码执行漏洞

CVE编号:

CVE-2019-19781

漏洞说明:

该漏洞使远程攻击者可以轻松地发送目录遍历请求,从系统配置文件中读取敏感信息,而无需用户身份验证并远程执行任意代码。

06

漏洞名称:

Confluence路径穿越漏洞

CVE编号:

CVE-2019-3398

漏洞说明:

Confluence Server和Data Center产品在downloadallattachments资源中存在一个路径穿越漏洞,拥有以下权限之一的攻击者可以在服务器上任意目录上传文件从而达到远程代码执行:

- 向页面或博客添加附件

- 能够创建新的空间(space)

- 对某空间(space)有Admin权限

07

漏洞名称:

Atlassian Crowd未授权文件上传漏洞

CVE编号:

CVE-2019-11580

漏洞说明:

该漏洞是由于Crowd pdkinstall插件允许未授权上传导致的,攻击者可以上传恶意插件并通过插件执行命令。

08

漏洞名称:

Fortigate SSL VPN 未授权RCE等漏洞

CVE编号:

CVE-2018-13379

漏洞说明:

blackhat2019上,安全研究院Orange和Meh Chang披露了Fortinet的SSL VPN多个漏洞,其中就包括CVE-2018-13379,攻击者可以利用该漏洞实现任意文件读取。

09

漏洞名称:

Microsoft Exchange Server远程命令执行漏洞

CVE编号:

CVE-2020-0688

漏洞说明:

攻击者可以在登陆后欺骗目标服务器生成恶意的序列化ViewState数据,从而利用.net反序列化的特性在Exchange Control Panel web应用上执行任意.net代码。

10

漏洞名称:

Pulse Secure SSL VPN 未授权任意文件读取漏洞

CVE编号:

CVE-2019-11510

漏洞说明:

blackhat2019上,安全研究院Orange和Meh Chang披露了多个SSL VPN漏洞,其中包括Pulse Secure的多个漏洞,CVE-2019-11510为任意文件读取漏洞。

11

漏洞名称:

Microsoft SharePoint 远程代码执行漏洞

CVE编号:

CVE-2019-0604

漏洞说明:

该漏洞可造成windows系统服务器的远程命令执行,有可能完全控制服务器。攻击者可将攻击者可将精心构造的请求通过ItemPickerWebForm控件传入后端EntityInstanceIdEncoder.DecodeEntityInstanceId(encodedId)方法中,因为方法没有对传入的encodedId进行任何处理,也没有对XmlSerializer构造函数的类型参数进行限制,可直接通过XmlSerializer反序列化,造成命令执行。

12

漏洞名称:

Zoho ManageEngine Desktop Central 远程代码执行漏洞

CVE编号:

CVE-2020-10189

漏洞说明:

Zoho ManageEngine Desktop Central在FileStorage类getChartImage函数处理时候反序列化了恶意数据,导致远程代码执行。

13

漏洞名称:

Zoho ManageEngine ServiceDesk Plus 任意文件上传漏洞

CVE编号:

CVE-2019-8394

漏洞说明:

Zoho ManageEngine ServiceDesk Plus在10.0 build 10012版本之前,存在任意文件上传漏洞,攻击者可以通过上传jsp文件来实现代码执行。

14

漏洞名称:

Windows Netlogon 远程协议权限提升漏洞

CVE编号:

CVE-2020-1472

漏洞说明:

2020年9月11日,也就是微软发布补丁的三十天后,Secura的安全研究人员公开了一篇名为《Zerologon:instantlybecomedomainadminbysubvertingNetlogoncryptography》的博客。博客给出了一份白皮书,详细地介绍了CVE-2020-1472漏洞的利用流程。利用该漏洞,未经身份验证的攻击者可以通过Netlogon远程协议(MS-NRPC)连接到域控服务器以获得域管理员权限。

15

漏洞名称:

Microsoft Exchange Server 特权提升漏洞

CVE编号:

CVE-2018-8581

漏洞说明:

Microsoft Exchange Server 中存在特权提升漏洞。成功利用此漏洞的攻击者可以尝试模拟 Exchange 服务器的其他任何用户。它可以在拥有了一个普通权限邮箱账号密码后,完成对其他用户(包括域管理员)邮箱收件箱的委托接管。

备注:

是一个邮箱层面的横向渗透和提权漏洞。

结语

特别提醒:这些相应的识别规则已经加入了知道创宇NDR产品。

结合近期的网络安全态势来看,这次攻击可能会成为全球新一波攻击浪潮的起点。除此之外,富士康近期也遭到黑客攻击并被勒索2.3亿元赎金。

由此可窥见,网络安全态势在未来只会愈发严峻,从繁杂严谨的攻击方式,到不断升级的攻击规模,再到从上至下的影响范围,都在提醒我们:没有绝对的网络安全。

面对不断提升的攻击成本,本身的攻防不对等会让防守方更为被动。“网络安全的本质在对抗,对抗的本质在攻防两端的较量”。坚守“真攻防”,是知道创宇永远的目标。我们将持续不断用“真攻防”打造更为强劲的安全能力。

[超站]友情链接:

四季很好,只要有你,文娱排行榜:https://www.yaopaiming.com/

关注数据与安全,洞悉企业级服务市场:https://www.ijiandao.com/

关注网络尖刀微信公众号

关注网络尖刀微信公众号随时掌握互联网精彩

- 1 习近平妙喻APEC合作 7988155

- 2 天舟八号发射任务圆满成功 7980337

- 3 莫言谈“霸总”短剧:不能再看了 7824807

- 4 中国对亚太经济增长贡献率达64.2% 7725703

- 5 上戏课堂偶遇林更新 7677841

- 6 俄媒:苏-57比中国歼-35更强 7557398

- 7 专家:本轮房价拐点全方位到来 7474739

- 8 同花顺子公司被责令改正暂停新增客户 7338101

- 9 俄罗斯开出停战先决条件 7295579

- 10 小行业潜藏“大能量” 7171928

娅米

娅米